2019年11月份以来接到不下于5家的企业遇到了勒索病毒的入侵,其中最为严重的是“Globelmposter也就是“十二生肖”V2.0、V3.0来袭”

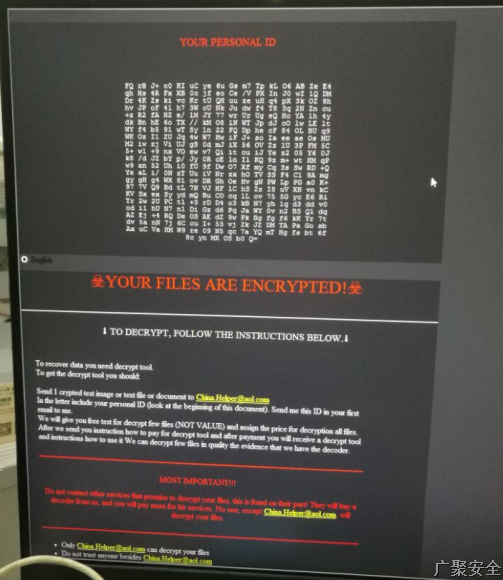

开机后弹出:

黑客勒索0.6个比特币!

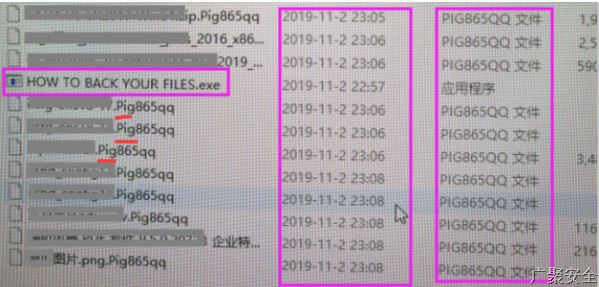

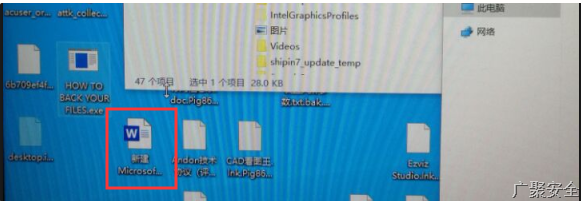

通过上面的截图我们可以看到

#加密的时间是11月2日23点05分左右

#后缀名基本上以“十二生肖”英文结尾

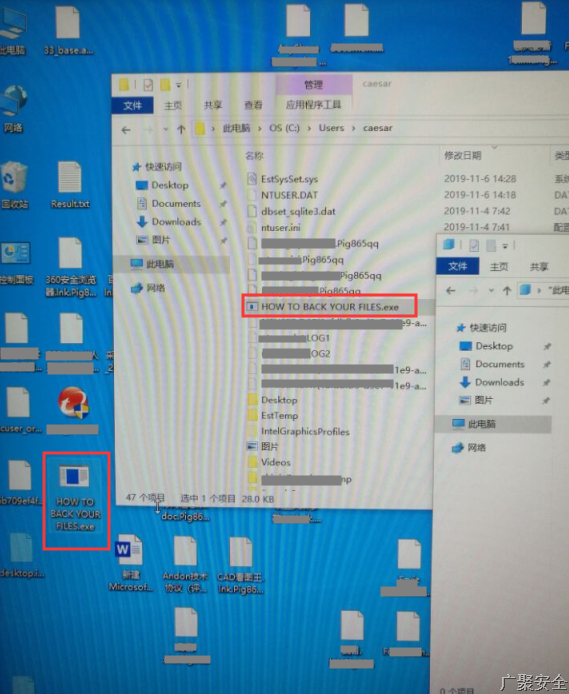

#每一个文件夹都有一个开执行文件HOW TO BACK YOUR FILES.EXE 的文件,运行这个文件弹出勒索信息

试了几个主流的解密工具,均无效!

桌面新建几个文档都没有被加密,可能病毒源文件已经被黑客清除

系统日志也已经被黑客清空。。。

被黑原因:

运维人员为了方便运维,将自己的电脑开启RDP,并且用防火墙直接映射在了公网,为Globelmposter的入侵做好了准备,这就是一盘菜啊。

作为一名安全应急响应人员,该如何去处理勒索病毒,可以给客户提供哪些勒索病毒防范措施和应急响应指导等。

关于勒索病毒,信息化技术人员需要做的:

一、部署可靠高质量的防火墙、安装防病毒终端安全软件,检测应用程序、拦截可疑流量,使防病毒软件保持最新,设置为高强度安全防护级别,还可以使用软件限制策略防止未经授权的应用程序运行

二、关注最新的漏洞,及时更新电脑上的终端安全软件,修复最新的漏洞

三、关闭不必要的端口,目前发现的大部分勒索病毒通过开放的RDP端口进行传播,如果业务上无需使用RDP,建议关闭RDP,以防止黑客通过RDP爆破攻击

四、培养员工的安全意识,这点非常重要,如果企业员工不重视安全,迟早会出现安全问题,安全防护的重点永远在于人,人也是最大的安全漏洞,企业需要不定期给员工进行安全教育的培训,与员工一起开展安全意识培训、检查和讨论:

1.企业还没有中勒索,但领导很害怕,该如何防范呢?有哪些建议和指导

2.企业已经中了勒索,该如何快速进行应急响应?有哪些建议和指导

企业应该如何做好安全防护,主要从以下几个方面入手:

设置高强度的密码,而且要不定期进行密码的更新,避免使用统一的密码,统一的密码会导致企业多台电脑被感染的风险,此前我就遇到过一个企业内网的密码都使用同一个的情况,导致企业内部多台电脑被勒索加密

企业内部应用程序的管控与设置,所有的软件都由IT部门统一从正规的网站进行下载,进行安全检测之后,然后再分发给企业内部员工,禁止员工自己从非正规的网站下载安装软件

企业内部使用的office等软件,要进行安全设置,禁止宏运行,避免一些恶意软件通过宏病毒的方式感染主机

从来历不明的网站下载的一些文档,要经过安全检测才能打开使用,切不可直接双击运行

谨慎打开来历不明的邮件,防止被邮件钓鱼攻击和垃圾邮件攻击,不要随便点击邮件中的不明附件或快捷方式,网站链接等,防止网页挂马,利用漏洞攻击等

可以不定期进行安全攻防演练,模拟攻击等,让员工了解黑客有哪些攻击手法

可以给员工进行勒索病毒感染实例讲解,用真实的勒索病毒样本,进行模拟感染攻击,让员工了解勒索病毒的危害

五、养成良好的备份习惯,对重要的数据和文档进行定期非本地备份,可使用移动存储设置保存关键数据,同时要定期测试保存的备份数据是否完整可用

勒索病毒的特征一般都很明显,会加密磁盘的文件,并在磁盘相应的目录生成勒索提示信息文档或弹出相应的勒索界面,如果你发现你的文档和程序无法打开,磁盘中的文件被修改,桌面壁纸被替换,提示相应的勒索信息,要求支付一定的赎金才能解密,说明你的电脑中了勒索病毒。

企业中了勒索,该如何应急,主要从以下几个方面入手:

1.隔离被感染的服务器主机

拔掉中毒主机网线,断开主机与网络的连接,关闭主机的无线网络WIFI、蓝牙连接等,并拔掉主机上的所有外部存储设备

2.确定被感染的范围

查看主机中的所有文件夹、网络共享文件目录、外置硬盘、USB驱动器,以及主机上云存储中的文件等,是否已经全部加密了

3.确定是被哪个勒索病毒家族感染的,在主机上进行溯源分析,查看日志信息等

主机被勒索病毒加密之后,会在主机上留上一些勒索提示信息,我们可以先去加密后的磁盘目录找到勒索提示信息,有些勒索提示信息上就有这款勒索病毒的标识,显示是哪一种勒索病毒,比方GandCrab的勒索提示信息,最开始都标明了是哪一个版本的GandCrab勒索病毒版本,可以先找勒索提示信息,再进行溯源分析

溯源分析一般通过查看主机上保留的日志信息,以及主机上保留的样本信息,通过日志可以判断此勒索病毒可能是通过哪种方式进来的,比方发现文件被加密前某个时间段有大量的RDP爆破日志,并成功通过远程登录过主机,然后在主机的相应目录发现了病毒样本,可能猜测这款勒索病毒可能是通过RDP进来的,如果日志被删除了,就只能去主机上找相关的病毒样本或可疑文件,通过这些可疑的文件来猜测可能是通过哪种方式进来的,比方有些是能过银行类木马下载传播的,有些是通过远控程序下载传播的,有些是通过网页挂马方式传播的,还可以去主机的浏览器历史记录中去找相关的信息等等

4.找到病毒样本,提取主机日志,进行溯源分析之后,关闭相应的端口、网络共享、打上相应的漏洞补丁,修改主机密码,安装高强度防火墙,防病毒软件等措施,防止被二次感染勒索

5.进行数据和业务的恢复,如果主机上的数据存在备份,则可以还原备份数据,恢复业务,如果主机上的数据没有备份,可以在确定是哪种勒索病毒家族之后,查找相应的解密工具,解密工具网站可以看我上一篇文章中提到的,事实上现在大部分流行勒索病毒并没有解密工具,如果数据比较重要,业务又急需恢复,可以考虑使用下面方式尝试恢复数据和业务:

1)可以通过一些磁盘数据恢复手段,恢复被删除的文件

2)可以跟一些第三方解密中介或直接通过邮件的方式联系黑客进行协商解密(但不推荐),可能就是因为现在交钱解密的企业越来越多,导致勒索病毒家族变种越来越多,攻击越来越频繁,还有很多企业中了勒索病毒暗地里就交钱解密了

现在很多勒索病毒都使用邮件或解密网站,要求受害者通过这些网站进行解密操作,而且都是使用BTC进行交易,而且功能非常完善,下面我们就来分析一下最近很流行的Sodinokibi勒索病毒的解密网站,如下所示: