安全公司 Lookout 的研究人员披露了(PDF)由一家俄罗斯国防承包商开发的功能完整的先进移动监视软件。被称为 Monokle 的 Android 间谍软件的使用至少从 2016 年 3 月就开始了,它采用了多种新颖的技术,包括修改 Android 信任证书储存区,其指令控制网络能通过 TCP 端口、电子邮件、短信或电话呼叫进行通信。换句话说,Monokle 的监视功能在没有网络的情况下仍然能正常工作。它的功能包括获取日历信息,对 HTTPS 流量和 TLS 保护的通信发动中间人攻击,能收集 WhatsApp、Instagram、VK、Skype 和 imo 的账号信息和消息,能向攻击者指定的号码发送短信,记录电话呼叫,拍摄照片、视频和屏幕截图,等等。

自 2016 年 3 月以来,这种被称作 Monokle 的 Android 应用程序就已经被发现。据说 Monokle 由俄罗斯国防承包商开发,旨在帮助该国情报机构干预 2016 美总统大选。安全研究机构 Lookout 发布的一份报告称,Monokle 使用了几种新式手段,包括修改 Android 可信证书存储区,可通过互联网 TCP 端口、电子邮件、短信或电话通信下达指令和控制网络。

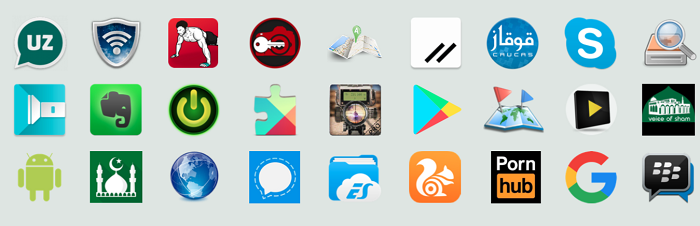

Monokle 将自己伪装为正常应用图标(题图 via ARSTechnica)

更令人意想不到的是,Monokle 提供了离线监控功能,即便在互联网连接不可用的情况下,该软件也能够正常工作。下面是 Lookout 披露的 Monokle 的完整功能:

检索日历信息,包括事件名称、时间、地点等描述;

针对 HTTPS 流量和其它受 TLS 保护的通信的中间人攻击;

收集 WhatsApp、Instagram、VK、Skype、imo 的帐户信息和检索消息;

通过短信或指定的控制电话发送关键字(控制短语)和接收外带消息;

将短信发送给攻击者指定的号码;

重置用户密码;

录制环境音频(并可制定高 / 中 / 低音质);

拨打电话;

通话录音;

检索流行办公应用的文档文本;

拍摄照片、视频和截图;

记录包括手机解锁 PIN 码在内的密码;

检索加密盐,以帮助获取存储在设备上的 PIN 码等密码;

接受来自一组指定电话号码的命令;

检索联系人、电子邮件、通话记录、浏览历史记录、帐户和相应的密码;

获取包括品牌、型号、功率级别、Wi-Fi 或移动数据连接、屏幕开启或关闭等在内的设备信息;

若设备已开启 root 权限,Monokle 可以 root 身份执行任意 shell 命令;

追踪设备位置;

获取附近蜂窝基站信息;

获取已安装应用列表;

获取附近 Wi-Fi 详情;

删除任意文件;

下载攻击者指定的文件;

重启设备;

● 卸载自身并删除受感染手机中的所有痕迹。

基于对某些 Monokle 样本的分析,Lookout 研究人员猜测还有针对苹果 iOS 设备开发的 Monokle 版本。

开发者可能无意中将某些 iOS 控制代码添加到了 Android 示例中,可针对密钥字符串、iCloud 连接、Apple Watch 加速度计数据、iOS 权限、以及其它 iOS 功能或服务。

之所以将这类恶意软件称作 Monikle,是因为它包含了所谓的 monokle-agent 组件。尽管目前 Lookout 研究人员尚未发现任何 iOS 样本,但其认为它们可能正在开发过程中。

Lookout 研究人员认为 Monokle 与圣彼得堡的 STC 公司有特殊的联系,时任美国总统奥巴马曾对这家俄罗斯国防承包商施加过制裁,理由是其涉嫌干预 2016 美总统大选。

有线索表明,Monokle 与 STC 的控制服务器有连接,且后者的加密证书被用于该恶意软件的样本签名。此外,Monokle 的复杂性表明,其背后或有政府力量在提供暗中支持。

Lookout 还举了 PegASUS 这个例子,这款由以色列开发的针对 iOS 和 Android 设备的强大间谍应用程序,曾于 2016 年被用于对抗阿联酋的不同政见者、并于今年被再次用于英国律师。

Lookout 安全情报高级经理 Christopher Hebeisen 在接受 ArsTechnica 采访时称,我们又一次见到了有国防承包商来生产一种用于监视移动设备用户的高度复杂的恶意软件。

Lookout 指出,这样的行为,会对移动设备造成极高的被攻击风险。不过研究人员也发现,Monokle 被伪装成了极少数的应用程序,表明该监视工具是专门为攻击有限数量的特定人群而开发的。

根据 App 的名称和图标,Lookout 列出了 Monokle 潜在攻击目标的一些特征 —— 某教信众、居住在东欧高加索和附近地区、对一款名叫 UzbekChat 的消息应用程序感兴趣。

其表示,大多数应用程序都被打包进了合法的功能,以防止用户对这款恶意软件产生怀疑。